A pesar de los esfuerzos de Apple por mantener seguros a sus usuarios, el malware para Mac existe. A continuación, describimos algunos de los casos más recientes. Sin embargo, antes de que cunda el pánico, debes saber que el malware y los virus para Mac rara vez se encuentran “en estado salvaje”.

De vez en cuando oirás hablar de troyanos, malware y ransomware de gran repercusión que tienen como objetivo el mundo de Windows, pero muy rara vez suponen una amenaza para los Macs. Por ejemplo, el ataque de ransomware WannaCry/WannaCrypt perpetrado a nivel mundial que tuvo lugar en mayo de 2017 solo estaba dirigido a máquinas Windows y, por lo tanto, no suponía una amenaza para los Macs.

Por suerte, Apple cuenta con varias medidas para protegerse de este tipo de amenazas. Por ejemplo, macOS no debería permitir la instalación de software de terceros a menos que proceda de la App Store o de desarrolladores identificados.

Puedes comprobar esta configuración en ‘Ajustes del Sistema’ > ‘Privacidad y seguridad’ de macOS Ventura y desplazarte hasta la sección ‘Seguridad’ o, si utilizas Monterey o versiones anteriores, ve a ‘Preferencias del Sistema’ > ‘Seguridad y privacidad’ > ‘General’.

Puedes especificar si solo se pueden instalar aplicaciones de la Mac App Store, o si quieres permitir también aplicaciones de desarrolladores identificados. Si instalaras algo de un desarrollador desconocido, Apple te advertiría de que comprobaras su autenticidad.

Además, Apple tiene su propia herramienta antimalware integrada, con todas las definiciones de malware indicadas en su archivo XProtect, que se encuentra en tu Mac, y cada vez que descargas una nueva aplicación, comprueba que ninguna de esas definiciones esté presente.

Esto forma parte del software Gatekeeper de Apple, que bloquea las aplicaciones creadas por desarrolladores de malware y verifica que no hayan sido manipuladas. Para más información, lee nuestro artículo sobre cómo proteger el Mac de malware y virus. También debatimos si deberías instalar un antivirus en tu Mac.

En los últimos años, el malware para Mac ha disminuido. Sin embargo, como verás si sigues leyendo, los Macs no están completamente a salvo de los ataques. Incluso Craig Federighi, de Apple, ha admitido que existe un problema, al afirmar en mayo de 2021 que “tenemos un nivel de malware en el Mac que no consideramos aceptable”.

Dicho esto, para mantenerte seguro, te recomendamos que leas nuestros consejos para proteger el Mac de virus y malware, así como hacer uso de nuestro ranking de los mejores programas antivirus para Mac.

Otra cosa a tener en cuenta es que los propios chips de la serie M de Apple que ha estado utilizando en los Mac desde noviembre de 2020 se consideran más seguros que los procesadores Intel. Sin embargo, el malware, apodado Silver Sparrow, se encontró en el Mac M1 poco después del lanzamiento, por lo que incluso los propios chips de Apple no son inmunes.

¿Tienes curiosidad por saber qué virus para Mac hay ahí fuera, quizás porque has visto algún nombre sospechoso en el Monitor de Actividad de tu Mac? En este artículo nos esforzaremos por ofrecerle una lista completa.

¿Pueden infectarse los Macs?

Antes de repasar el malware que se ha detectado en los Macs, tenemos que responder a esta pregunta. La palabra “virus” se utiliza mucho más de lo que debería; una palabra más precisa sería “malware“. Un virus informático se llama así porque es capaz de replicarse y propagarse.

Un virus es solo un tipo de malware de los muchos que existen y, por desgracia, se han dado casos en el Mac.

El malware incluye lo siguiente:

Adware: Una vez que este software malicioso se instala en un Mac mostrará anuncios y ventanas emergentes de software, muy probablemente de Programas Potencialmente No Deseados como los que veremos a continuación.

Según Malwarebytes: “Los sistemas de seguridad integrados de macOS no han tomado medidas contundentes contra el adware y los PUP en la misma medida que lo han hecho con el malware, dejando la puerta abierta para que estos programas fronterizos se infiltren”.

Programas potencialmente no deseados (o PUP): Algunos ejemplos famosos son Advanced Mac Cleaner, Mac Adware Remover y Mac Space Reviver. Estas aplicaciones tienden a acosar a los usuarios, lo que es parte de su perdición, ya que debido a la mala reputación de algunas de ellas, el número de Mac afectados ha descendido, según Malwarebytes.

Parece que, al menos, la gente se está dando cuenta de la existencia de estos programas dudosos.

Ransomware: Se ha detectado ransomware en los Mac, aunque el caso más reciente, ThiefQuest / EvilQuest, no funcionaba muy bien (de hecho, algunos sugieren que se hacía pasar por ransomware, pero en realidad sólo transfería datos). En cualquier caso, fue rápidamente identificado y detenido.

Mineros de criptomonedas: Los delincuentes han intentado utilizar los Mac para minar bitcoins y similares, como en el caso de LoudMiner (también conocido como Bird Miner).

Spyware: Nuestros datos son increíblemente valiosos para los delincuentes y los programas espía están diseñados para obtener esta información. Un ejemplo de esto sería el spyware Pegasus que se sabía que había infectado algunos iPhones.

Fue un problema tan grave que Apple anunció que advertiría a los usuarios de ataques de spyware como Pegasus (más información a continuación).

Phishing: Todos hemos recibido correos electrónicos de phishing y todos conocemos sus peligros, pero a medida que los delincuentes se vuelven más sofisticados (y puede que incluso aprendan a deletrear), ¿podemos estar seguros de que no caeremos en un intento de phishing para obtener nuestros datos o detalles de inicio de sesión?

Puede que pienses que nunca caerás en un intento de phishing, pero ¿podrías estar tan seguro de tus padres?

Troyanos: Un troyano es un tipo de malware que se oculta o camufla en el software. Hay varios tipos de troyanos. Un troyano puede, por ejemplo, dar a los hackers acceso a nuestros ordenadores a través de una “puerta trasera” para que puedan acceder a los archivos y robar tus datos.

Básicamente, el nombre de troyano describe el método por el que el malware se introduce en el ordenador.

Hackeo USB/Thunderbolt: También ha habido casos en los que se ha instalado malware en Mac a través de un cable USB modificado. Incluso ha habido fallos de seguridad asociados con Thunderbolt. Te interesará el artículo sobre si puede hackearse un Mac.

De estos casos se desprende claramente que existe una amenaza de malware en el Mac, y es probable que haya más casos en el futuro. Incluso los Macs (M1) fueron atacados poco después de su introducción en noviembre de 2020: el malware Silver Sparrow atacó tanto a los Mac M1 como a los Mac que utilizan procesadores Intel.

Una cosa buena es que Adobe dejó de dar soporte a Adobe Flash el 31 de diciembre de 2020. Al menos esto debería reducir el número de casos de malware para Mac disfrazado de Flash Player que llega al Mac.

Malware para Mac en 2023

MacStealer

Cuándo: Marzo de 2023

Qué: El malware MacStealer puede capturar contraseñas, cookies y datos de tarjetas de crédito de los navegadores Firefox, Google Chrome y Brave, incluso puede extraer la base de datos KeyChain.

Quién: Macs que ejecuten macOS Catalina o posterior, con chips Intel o Apple M-series.

XMRig

Cuándo: Febrero de 2023

Qué: software de minería de criptomonedas adjunto a copias piratas de Final Cut Pro que se descargan de puntos de distribución no autorizados en Internet. XMRig es en realidad una utilidad legítima de código abierto, pero en este uso ilegítimo se ejecuta en segundo plano minando, lo que afecta al rendimiento del Mac.

El cifrado de criptomonedas se envía a la cartera del atacante. El malware puede evitar ser detectado por la aplicación ‘Monitor de Actividad’ dejando de ejecutarse cuando se inicia ‘Monitor de Actividad’ y relanzándose cuando el usuario sale del mismo.

Apple dice que ha actualizado Xprotect de macOS para detectar este malware.

Quién: Personas que descargan versiones piratas de Final Cut Pro utilizando un cliente torrent.

Malware para Mac en 2022

Alquimista

Cuándo: Octubre de 2022

Qué: Proporciona una puerta trasera en el sistema de destino. Se centra en una vulnerabilidad de una herramienta Unix de tercero.

Quién: Objetivo muy específico, ya que pkexec rara vez se encuentra en Macs.

Lazarus

Cuándo: Agosto de 2022

Qué: Malware disfrazado de ofertas de empleo.

Quién: Dirigido a usuarios de Coinbase y Crypto.com.

Troyano VPN

Cuándo: Julio de 2022

Qué: aplicación VPN con dos binarios maliciosos: “softwareupdated” y “covid”.

CloudMensis/BadRAT

Cuándo: Julio de 2022

Qué: Descargador de spyware que utiliza servicios públicos de almacenamiento en la nube como Dropbox, Yandex Disk y pCloud. Explota CVE-2020-9934 que se cerró macOS Catalina 10.5.6 en agosto de 2020.

CrateDepression

Cuándo: Mayo de 2022

Qué: Ataque a la cadena de suministro con captura de pantalla, keylogging y recuperación remota de archivos.

Quién: Dirigido a la comunidad de desarrolladores de Rust.

Pymafka

Cuándo: Mayo de 2022

Qué: Con la esperanza de que los usuarios escriban mal y descarguen el malware en lugar de pykafka legítimo.

Quién: Dirigido al registro PyPI.

oRAT

Cuándo: Abril de 2022

Qué: Se distribuye a través de una imagen de disco que se hace pasar por una colección de aplicaciones Bitget.

Quién: Dirigido a sitios web de juegos de azar.

Gimmick

Cuándo: Marzo de 2022

Qué: Distribuido como un archivo CorelDraw alojado en Google Drive.

Quién: Grupos de protesta en Asia.

DazzleSpy

Cuándo: Enero de 2022

Qué: Código incluido para buscar y escribir archivos, volcar el llavero, ejecutar un escritorio remoto y mucho más.

Quién: Los partidarios de la democracia en Hong Kong.

ChromeLoader

Cuándo: Enero de 2022

Qué: Extensión del navegador Chrome que podría robar información, secuestrar las consultas del motor de búsqueda y servir adware.

Malware para Mac en 2021

macOS.Macma

Cuándo: Noviembre de 2021

Qué: Keylogger, capturador de pantalla y backdoor.

Quién: Dirigido a partidarios del activismo prodemocrático en Hong Kong.

OSX.Zuru

Cuándo: Septiembre de 2021

Qué: Troyano que se propagó disfrazado de aplicación iTerm2. El Escritorio Remoto de Microsoft para Mac también fue troyanizado con el mismo malware.

Quién: Propagado a través de enlaces web patrocinados y enlaces en el motor de búsqueda Baidu.

Actualización de XCSSET

Cuándo: Mayo de 2021 (originalmente de agosto de 2020)

Qué: Utilizaba una vulnerabilidad de día cero en Safari. Véase: macOS 11.4 parchea fallos explotados por el malware XCSSET.

Quién: Dirigido a sitios de apuestas chinos.

XLoader

Cuándo: Julio de 2021

Qué: El malware XLoader es uno de los más frecuentes de Windows que se ha confirmado que funciona en macOS. XLoader es una variante de Formbook, un programa utilizado para robar credenciales de inicio de sesión, registrar pulsaciones de teclas y descargar y ejecutar archivos.

WildPressure

Cuándo: Julio de 2021

Qué: Nueva versión multiplataforma del troyano Milum incrustada en un archivo Python.

Quién: Activistas de Oriente Medio como objetivo.

XcodeSpy

Cuándo: Marzo de 2021

Qué: Un troyano oculto en proyectos Xcode en GitHub tenía el potencial de propagarse entre los desarrolladores de Mac e iOS. Una vez instalado, se ejecuta un script malicioso que instala un “EggShell backdoor”.

Una vez abierto, el micrófono, la cámara y el teclado del Mac pueden ser pirateados y los archivos pueden ser enviados al atacante. El malware se encontró en una versión copiada de TabBarInteraction.

Quién: Ataque a desarrolladores de iOS que utilizan Xcode de Apple.

Silver Toucan/WizardUpdate/UpdateAgent

Cuándo: Febrero de 2021

Qué: Adload dropper que fue neutralizado por Apple y utilizó un bypass de Gatekeeper.

Pirri/GoSearch22

Cuándo: Febrero de 2021

Qué: Basado en Pirri y conocido como GoSearch22, los Mac infectados veían anuncios no deseados.

Silver Sparrow

Cuándo: Enero de 2021

Qué: Malware dirigido a los Mac equipados con el procesador M1. Utilizaba la API Javascript del instalador de macOS para ejecutar comandos.

Según Malwarebytes, en febrero de 2021 Silver Sparrow ya había infectado 29.139 sistemas macOS en 153 países, la mayoría de los Mac infectados en Estados Unidos, Reino Unido, Canadá, Francia y Alemania.

Foundry

OSAMiner

Cuándo: Enero de 2021 (pero se detectó por primera vez en 2015)

Qué: Minería de criptomonedas distribuido a través de copias piratas de aplicaciones populares como League of Legends y Microsoft Office.

ElectroRAT

Cuándo: Enero de 2021

Qué: Troyano de acceso remoto dirigido a múltiples plataformas, incluido macOS.

Quién: Usuarios de criptomonedas.

Malware para Mac en 2020

GravityRAT

Cuándo: Octubre de 2020

Qué: GravityRAT era un infame troyano en Windows que, entre otras cosas, se había utilizado en ataques a militares. Llegó a los Mac en 2020.

El troyano GravityRAT puede cargar archivos de Office, hacer capturas de pantalla automáticas y registrar registros del teclado. GravityRAT utiliza certificados de desarrollador robados para eludir Gatekeeper y engañar a los usuarios para que instalen software legítimo.

El troyano se oculta en copias de varios programas legítimos desarrollados con .net, Python y Electron.

XCSSET

Cuándo: Agosto de 2020

Qué: Malware para Mac difundido a través de proyectos Xcode publicados en Github. El malware -una familia de gusanos conocida como XCSSET- explotaba vulnerabilidades en Webkit y Data Vault.

Trataba de acceder a información a través del navegador Safari, incluidos los datos de acceso a los servicios de Apple, Google, Paypal y Yandex. Otros tipos de información recopilada incluyen notas y mensajes enviados a través de Skype, Telegram, QQ y Wechat.

ThiefQuest (conocido como EvilQuest)

Cuándo: Junio de 2020

Qué: ThiefQuest, un ransomware para Mac ThiefQuest/EvilQuest que podía cifrar tu Mac. Fue un ransomware que se propagó en Mac a través de software pirata encontrado en un foro ruso de torrents.

Inicialmente se pensó que era un ransomware para Mac -el primer caso de este tipo desde 2017- excepto que no actuaba como un ransomware: cifraba archivos pero no había forma de demostrar que habías pagado un rescate ni de desencriptar posteriormente los archivos.

Resultó que el objetivo de ThiefQuest no era pedir un rescate, sino obtener los datos. Conocido como malware ‘Wiper’ este fue el primero de este tipo en Mac.

Malware para Mac en 2019

NetWire y Mokes

Cuándo: Julio de 2019

Qué: Estos fueron descritos por Intego como “backdoor malware” con capacidades como el registro de keystoke y la toma de capturas de pantalla. Eran un par de zero-days de Firefox que apuntaban a aquellos que usaban criptocurrencias. También eludían Gatekeeper.

LoudMiner (conocido como Bird Miner)

Cuándo: Junio de 2019

Qué: Se trataba de un minero de criptodivisas que se distribuía a través de un instalador crackeado para Ableton Live. El software de minería de criptodivisas intentaría utilizar la potencia de procesamiento de tu Mac para ganar dinero.

OSX/NewTab

Cuándo: Junio de 2019

Qué: Este malware intentaba añadir pestañas a Safari. También estaba firmado digitalmente con un ID de desarrollador de Apple registrado.

OSX/Linker

Cuándo: Mayo de 2019

Qué: Aprovechaba una vulnerabilidad de día cero en Gatekeeper para instalar malware. La vulnerabilidad “MacOS X GateKeeper Bypass” había sido reportada a Apple ese febrero, y fue revelada por la persona que la descubrió el 24 de mayo de 2019 porque Apple no había corregido la vulnerabilidad en 90 días.

Quién: OSX/Linker intentó explotar esta vulnerabilidad, pero nunca fue realmente.

CookieMiner

Cuándo: Enero de 2019

Qué: El malware CookieMiner podía robar la contraseña de un usuario y la información de inicio de sesión para sus cyberwallets de Chrome, obtener cookies de autenticación del navegador asociadas con intercambios de criptodivisas, e incluso acceder a copias de seguridad de iTunes.

La finalidad era capturar mensajes de texto con el fin de reunir la información necesaria para eludir la autenticación de dos factores y obtener acceso a la cartera de criptodivisas de la víctima y robar su criptodivisa. Unit 42, los investigadores de seguridad que lo identificaron, sugieren a los usuarios de Mac que borren la caché de su navegador después de iniciar sesión en cuentas financieras.

Dado que está conectado a Chrome, también recomendamos que los usuarios de Mac elijan un navegador diferente.

Malware para Mac en 2018

SearchAwesome

Cuándo: 2018

Qué: OSX.SearchAwesome era un tipo de adware dirigido a sistemas macOS que podía interceptar el tráfico web cifrado para inyectar anuncios.

Mac Auto Fixer

Cuándo: Agosto de 2018

Qué: Mac Auto Fixer era un PiP (Programa Potencialmente No Deseado), que se colaba en tu sistema a través de paquetes de otro software.

OSX/CrescentCore

Cuándo: Junio de 2018

Qué: Este malware para Mac se encontró en varios sitios web, incluido un sitio de descarga de cómics en junio de 2019. Incluso apareció en los resultados de búsqueda de Google.

CrescentCore se disfrazaba como un archivo DMG del instalador de Adobe Flash Player. Antes de ejecutarse comprobaba si estaba dentro de una máquina virtual y buscaba herramientas antivirus. Si la máquina no estaba protegida, instalaba un archivo llamado LaunchAgent, una aplicación llamada Advanced Mac Cleaner o una extensión de Safari.

CrescentCore pudo eludir Gatekeeper de Apple porque tenía un certificado de desarrollador firmado asignado por Apple. Esa firma fue finalmente revocada por Apple. Pero esto demuestra que, aunque Gatekeeper debería impedir el paso del malware, es posible hacerlo.

Tras la decisión de Adobe sobre dejar de dar soporte a Adobe Flash el 31 de diciembre de 2020, esto debería significar menos casos de malware disfrazado bajo Flash Player.

Mshelper

Cuándo: Mayo de 2018

Qué: Aplicación Cryptominer. Los usuarios infectados notaron que sus ventiladores giraban particularmente rápido y que sus Mac se calentaban más de lo habitual, una indicación de que un proceso en segundo plano estaba acaparando recursos.

OSX/Shlayer

Cuándo: Febrero de 2018

Qué: Adware para Mac que infectaba los Mac a través de un instalador falso de Adobe Flash Player. Intego lo identificó como una nueva variante del malware OSX/Shlayer, mientras que también puede ser referido como Crossrider.

En el curso de la instalación, el falso instalador de Flash Player descarga una copia de Advanced Mac Cleaner que le dice con la voz de Siri que ha encontrado problemas en su sistema. Incluso después de quitar Advanced Mac Cleaner y eliminar los diversos componentes de Crossrider, la configuración de la página de inicio de Safari sigue bloqueada en un dominio relacionado con Crossrider, y no se puede cambiar.

Desde el momento en que Flash Player fue descontinuado por Adobe y se quedó sin soporte, parece evidente que cualquier mensaje que intente instalar Flash Player en un equipo debe ser ignorado.

MaMi

Cuándo: Enero de 2018

Qué: El malware MaMi enruta todo el tráfico a través de servidores maliciosos e intercepta información sensible. El programa instala un nuevo certificado raíz para interceptar las comunicaciones cifradas. También puede realizar capturas de pantalla, generar eventos de ratón, ejecutar comandos y descargar y cargar archivos.

Meltdown y Spectre

Foundry

Cuándo: Enero de 2018

Qué: Apple confirmó que era una de las empresas tecnológicas afectadas, destacando que: “Estos problemas se aplican a todos los procesadores modernos y afectan a casi todos los dispositivos informáticos y sistemas operativos.

“Los fallos Meltdown y Spectre podrían permitir a los piratas informáticos robar datos. Meltdown implicaría una “carga no autorizada de la caché de datos” y puede permitir a un proceso de usuario leer la memoria del kernel, según el informe de Apple sobre el tema.

Por su parte, Spectre podría ser una “omisión de comprobación de límites” o una “inyección de rama objetivo”, según Apple. Podía poner elementos de la memoria del kernel a disposición de los procesos de usuario. Según Apple, podían explotarse en JavaScript ejecutado en un navegador web.

Apple publicó parches para mitigar el fallo Meltdown, a pesar de afirmar que no hay pruebas de que ninguna de las dos vulnerabilidades haya sido explotada.

El malware para Mac en 2017

Dok

Cuándo: Abril de 2017

Qué: El troyano macOS parecía capaz de saltarse las protecciones de Apple y podía secuestrar todo el tráfico que entraba y salía de un Mac sin que el usuario lo supiera, incluso el tráfico en conexiones cifradas SSL-TLS. OSX/Dok estaba firmado con un certificado de desarrollador válido (autenticado por Apple) según el blog de CheckPoint.

Es probable que los hackers accedieran a una cuenta legítima de desarrollador y utilizaran ese certificado. Como el malware tenía un certificado, el Gatekeeper de macOS habría reconocido la aplicación como legítima y, por tanto, no habría impedido su ejecución.

Apple revocó ese certificado de desarrollador y actualizó XProtect. OSX/Dok se dirigía a usuarios de OS X a través de una campaña de phishing por correo electrónico. La mejor manera de evitar caer en este tipo de intentos es no responder a correos electrónicos que requieran introducir una contraseña o instalar nada.

X-agent

Cuándo: Febrero de 2017

Qué: El malware X-agent era capaz de robar contraseñas, hacer capturas de pantalla y hacerse con las copias de seguridad del iPhone almacenadas en tu Mac.

Quién: El malware aparentemente se dirigía a miembros del ejército ucraniano y se piensa que era obra del grupo de ciberdelincuentes APT28, según Bitdefender.

MacDownloader

Cuándo: Febrero de 2017

Qué: El software MacDownloader se encontró en una falsa actualización de Adobe Flash. Cuando se ejecutaba el instalador, los usuarios recibían una alerta que decía que se había detectado adware.

Cuando se les pedía que hicieran clic para “eliminar” el adware, el malware MacDownloader intentaba transmitir datos, incluido el llavero del usuario (nombres de usuario, contraseñas, PIN y números de tarjetas de crédito) a un servidor remoto.

Quién: Se cree que el malware MacDownloader fue creado por piratas informáticos iraníes y estaba dirigido específicamente a la industria de defensa estadounidense. Se encontraba en un sitio falso diseñado para la industria de defensa estadounidense.

Virus de macro de Word

Cuándo: Febrero de 2017

Qué: Los usuarios de PC han tenido que lidiar con los virus de macros durante mucho tiempo. Aplicaciones como Microsoft Office, Excel y Powerpoint permiten incrustar programas de macros en los documentos.

Cuando se abren estos documentos, las macros se ejecutan automáticamente, lo que puede causar problemas. Las versiones para Mac de estos programas no han tenido problemas con el malware oculto en macros porque desde que Apple lanzó Office para Mac 2008, eliminó el soporte para macros.

Sin embargo, la versión de Office 2011 reintrodujo las macros, y en febrero de 2017 se descubrió malware en una macro de Word dentro de un documento de Word sobre Trump. Si el archivo se abre con las macros activadas (algo que no ocurre por defecto), intentará ejecutar código python que, en teoría, podría realizar funciones como keyloggers y tomar capturas de pantalla.

Incluso podría acceder a una webcam. La probabilidad de que puedas ser infectado así es muy pequeña, a menos que hayas recibido y abierto el archivo al que se hace referencia (lo que nos sorprendería), pero el punto es que los usuarios de Mac han sido atacados de esta manera.

Fruitfly

Cuándo: Enero de 2017

Qué: El malware Fruitfly podía realizar capturas de pantalla e imágenes de la webcam, además de buscar información sobre los dispositivos conectados a la misma red… y conectarse a ellos.

Malwarebytes afirmó que el malware podría haber estado circulando desde el lanzamiento de macOS X Yosemite en 2014.

Malware para Mac en 2016

Pirrit

Cuándo: Abril de 2016

Qué: Al parecer, OSX/Pirrit se ocultaba en versiones crackeadas de Microsoft Office o Adobe Photoshop encontradas en Internet. Obtenía privilegios de root y creaba una nueva cuenta para instalar más software, según explica el investigador de Cybereason Amit Serper en este informe.

Safari-get

Cuándo: Noviembre de 2016

Qué: Ataques de denegación de servicio dirigidos a Mac que se originaban en un sitio web falso de soporte técnico. Había dos versiones del ataque dependiendo de tu versión de macOS.

O bien se secuestraba Mail y se le obligaba a crear un gran número de borradores de correo electrónico, o bien se forzaba a iTunes a abrirse varias veces. En cualquier caso, el objetivo final era sobrecargar la memoria del sistema y forzar un apagado o congelación del sistema.

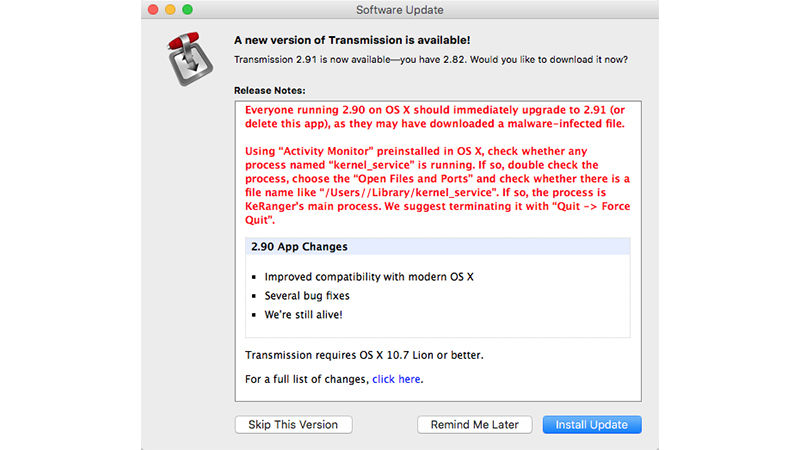

KeRanger

Cuándo: Marzo de 2016

Qué: KeRanger era un ransomware (ahora extinto). Durante mucho tiempo el ransomware fue un problema del que los propietarios de Mac no tenían que preocuparse, pero la primera pieza de ransomware para Mac de la historia, KeRanger, se distribuyó junto con una versión de una pieza de software legítimo: el cliente de torrents Transmission.

Transmission se actualizó para eliminar el malware, y Apple revocó la firma GateKeeper y actualizó su sistema XProtect, pero no antes de que algunos usuarios desafortunados sufrieran las consecuencias.

Malware más antiguo para Mac

SSL, error Gotofail

Cuándo: Febrero de 2014

Qué: El problema provenía de la implementación por parte de Apple de una función de cifrado básica que protege los datos de los fisgones. La validación de Apple del cifrado SSL tenía un error de codificación que se saltaba un paso de validación de claves en el protocolo web para comunicaciones seguras.

Había un comando Goto adicional que no se había cerrado correctamente en el código que validaba los certificados SSL y, como resultado, las comunicaciones enviadas a través de puntos de acceso wifi no seguros podían ser interceptadas y leídas sin cifrar.

Apple emitió rápidamente una actualización para iOS 7, pero tardó más en emitir una actualización para Mac OS X, a pesar de que Apple confirmó que el mismo fallo de seguridad SSL/TSL también estaba presente en OS X.

Quién: Para que este tipo de ataque fuera posible, el atacante tenía que estar en la misma red pública.

OSX/Tsnunami.A

Cuándo: Octubre de 2011

Qué: OSX/Tsnunami.A era una nueva variante de Linux/Tsunami, un software malicioso que se apodera de tu ordenador y utiliza su conexión de red para atacar otros sitios web.

OSX.Revir.A

Cuándo: Septiembre de 2011

Qué: Se hace pasar por un PDF en chino e instala una puerta trasera de acceso al ordenador cuando el usuario abre el documento.

Troyano Flashback

Cuándo: Septiembre de 2011

Qué: Se cree que Flashback ha sido creado por las mismas personas que están detrás del ataque MacDefender y podría utilizar una vulnerabilidad Java no parcheada para instalarse.

Quién: Al parecer, más de 500.000 equipos Mac fueron infectados en abril de 2012.

MacDefender

Cuándo: Mayo de 2011.

Qué: estafa de phishing troyano que pretendía ser una aplicación de escaneo de virus. Se propagó a través de envenenamiento de optimización de motores de búsqueda (SEO).

BlackHole RAT

Cuándo: Febrero de 2011

Qué: Se trataba más bien de una prueba de concepto, pero un delincuente podía encontrar la forma de conseguir que un usuario de Mac lo instalara y obtener el control remoto de la máquina hackeada. BlackHole era una variante de un troyano de Windows llamado darkComet.

Para más información sobre cómo Apple protege los Mac de las vulnerabilidades de seguridad y el malware, echa un vistazo a nuestro artículo sobre si los Macs pueden infectarse y si deberías instalar un antivirus. También te puede interesar el artículo sobre los mejores antivirus para Mac.

Artículo original publicado en la edición en inglés de Macworld.com.